CÁC MỐI ĐE DỌA HÀNG ĐẦU TRONG LĨNH VỰC TÀI CHÍNH NĂM 2022 – FLASHPOINT THREAT INTELLIGENCE

Những Điểm Chính

- Dựa trên hoạt động được quan sát trong các bộ sưu tập của Flashpoint cũng như các nghiên cứu và sự cố mạng được tiết lộ công khai từ ngày 1 tháng 1 đến ngày 30 tháng 11 năm 2022, các nhà phân tích đã xác định được nhiều mối đe dọa chính có ảnh hưởng nghiêm trọng đến lĩnh vực tài chính, bao gồm trojan ngân hàng, vi phạm dữ liệu, chuyển tiền gian lận, lừa đảo, mã độc tống tiền và skimmer (Các truy cập trái phép vào thông tin tài chính của người dùng thông qua máy ATM hoặc thiết bị EFTPOS).

- Phishing là một trong những chiến thuật được sử dụng thành công nhất bởi các tác nhân đe dọa đang tìm cách thu thập thông tin tài chính nhạy cảm.

- Phishing là dịch vụ hacking được thảo luận nhiều nhất và được quảng cáo nhiều nhất theo tổng hợp của Flashpoint vào năm 2022.

- Theo Cyber Risk Analytics, lĩnh vực tài chính và bảo hiểm có số lượng vi phạm dữ liệu cao nhất vào năm 2022. Trong các bộ sưu tập của Flashpoint, danh sách dữ liệu tài chính và quyền truy cập vào các tổ chức tài chính là lĩnh vực được quảng cáo nhiều thứ hai.

- Những kẻ đe dọa tiếp tục quảng cáo các dịch vụ chuyển tiền và tận dụng các ứng dụng công nghệ tài chính (fintech) để tạo điều kiện chuyển tiền gian lận trong các kế hoạch rút tiền và rửa tiền.

- Nhiều dịch vụ chuyển tiền trong số này đã được quảng cáo trên Telegram vào năm 2022.

- Skimmer ATM vật lý thường được quảng cáo trong thị trường Flashpoint theo dõi và các bộ sưu tập Telegram.

- Những kẻ đe dọa thường chia sẻ hình ảnh về các thiết bị đọc lướt của họ để làm bằng chứng cho lời đề nghị của họ .

- Theo dữ liệu của Cyber Risk Analytics cho năm 2022, khoảng 6,5 phần trăm các vụ vi phạm dữ liệu liên quan đến tài chính là do những kẻ lừa đảo ATM.

- Mặc dù ransomware vẫn là mối đe dọa hàng đầu đối với các tổ chức tài chính, lĩnh vực tài chính không phải là một trong những lĩnh vực bị nhắm mục tiêu nhiều nhất cho hoạt động của ransomware vào năm 2022.

- Ngoài ra, các nhà phân tích đánh giá rằng tác động tổng thể của một cuộc tấn công ransomware đối với các tổ chức tài chính có thể thấp hơn đáng kể so với những tác động đến các lĩnh vực khác. Theo Sophos, các tổ chức tài chính đã báo cáo tỷ lệ mã hóa dữ liệu độc hại thấp thứ hai vào năm 2021. Vì đây có thể là kết quả của việc ngành ưu tiên bảo hiểm an ninh mạng nên các nhà phân tích đánh giá rằng xu hướng này có thể sẽ tiếp tục vào năm 2022. [1]

- Vào năm 2022, một số trojan ngân hàng không hoạt động hoặc ít hoạt động đã xuất hiện trở lại. Một số trojan ngân hàng mới cũng xuất hiện, giả dạng các ứng dụng điện thoại di động hợp pháp.

- Thông tin thêm về các tác nhân và nhóm cụ thể gây ra mối đe dọa lớn nhất hiện nay đối với lĩnh vực tài chính có sẵn trong báo cáo tình báo của Flashpoint “Major Threat Groups Targeting the Financial Sector.”

CÁC MỐI ĐE DỌA HÀNG ĐẦU CÓ THỂ GÂY ẢNH HƯỞNG NGHIÊM TRỌNG TRONG LĨNH VỰC TÀI CHÍNH NĂM 2022

LỪA ĐẢO

Lừa đảo vẫn tiếp tục là dịch vụ hacking được các nhà phân tích Flashpoint theo dõi nhiều nhất và được quảng cáo nhiều nhất trong năm nay. Các cuộc tấn công lừa đảo thường có tỷ lệ thành công cao. Những kẻ đe dọa có động cơ tài chính tận dụng các chiến thuật lừa đảo để lấy cắp thông tin nhạy cảm, chẳng hạn như số thẻ tín dụng hoặc thông tin đăng nhập tài khoản ngân hàng.

Vào năm 2022, các nhà phân tích bắt đầu theo dõi một trang web bất hợp pháp có tên là Alpha Bank Logs , cung cấp nhiều dịch vụ tài chính gian lận, bao gồm nhật ký ngân hàng, kết xuất thẻ tín dụng, chuyển tiền gian lận, bộ thông tin tài chính đầy đủ và các trang lừa đảo. Mặc dù có vẻ như các trang lừa đảo này có thể được tạo ra theo đơn đặt hàng, nhưng thị trường đã có một số lượng đáng kể các trang lừa đảo tài chính được tạo sẵn để thu thập thông tin đăng nhập tài chính.

VI PHẠM DỮ LIỆU

Theo báo cáo vi phạm của Flashpoint trong năm nay, lĩnh vực tài chính có số lượng danh sách dữ liệu và quyền truy cập cao thứ hai so với các ngành khác. Các tổ chức tài chính có trụ sở tại Hoa Kỳ bị ảnh hưởng nhiều nhất, tiếp theo là các tổ chức ở Argentina, Brazil và Trung Quốc.

Hình ảnh 1: Bản đồ nhiệt về các quốc gia bị ảnh hưởng nhiều nhất bởi các vi phạm của tổ chức tài chính, dựa trên dữ liệu từ báo cáo “ Vi phạm và phần mềm độc hại ” năm 2022 của Flashpoint. (Nguồn: Flashpoint)

Phân tích rủi ro mạng, thu thập thông tin về các vi phạm được tiết lộ công khai, cho biết các tổ chức tài chính và bảo hiểm là lĩnh vực bị vi phạm nhiều nhất vào năm 2022. Kể từ ngày 9 tháng 12 năm 2022, các tổ chức tài chính và bảo hiểm trên toàn thế giới đã trải qua 566 vụ vi phạm dữ liệu, cho đến nay con số này đã lên tới đến hơn 254 triệu hồ sơ bị rò rỉ. Khoảng 57 phần trăm các vi phạm này được cho là do hack thông thường, trong khi khoảng 6,5 phần trăm có thể là do Skimming. Tất cả các vi phạm về Skimming đều do các thiết bị Skimming vật lý được gắn vào máy ATM gây ra, trái ngược với Skimming điện tử. Các cuộc tấn công e-skimming , đòi hỏi phải sử dụng một tập lệnh độc hại được đưa vào các trang web thương mại điện tử bị xâm nhập để đánh cắp thông tin thẻ thanh toán, được phân loại là tấn công thông thường trong bộ dữ liệu này.

Hình ảnh 2: Mười lĩnh vực kinh tế bị ảnh hưởng nhiều nhất do vi phạm dữ liệu vào năm 2022, theo Cyber Risk Analytics. (Nguồn: Phân tích rủi ro mạng)

ÂM MƯU RỬA TIỀN VÀ CHUYỂN TIỀN

Trong suốt năm 2022, các nhà phân tích của Flashpoint đã quan sát thấy mối quan tâm rộng rãi và nhất quán của các tác nhân đe dọa đối với các dịch vụ chuyển tiền lừa đảo, chẳng hạn như Western Union và MoneyGram , thường nhằm mục đích rút tiền mặt từ các tài khoản ngân hàng bị xâm phạm. Các nhà phân tích của Flashpoint cũng đã quan sát thấy sự quan tâm ngày càng tăng từ các tác nhân đe dọa trong việc sử dụng các ứng dụng chuyển tiền kỹ thuật số như Zelle hoặc Cash App như các lựa chọn thay thế khả thi cho chuyển khoản ngân hàng truyền thống, có khả năng là do tốc độ thực hiện các giao dịch đó.

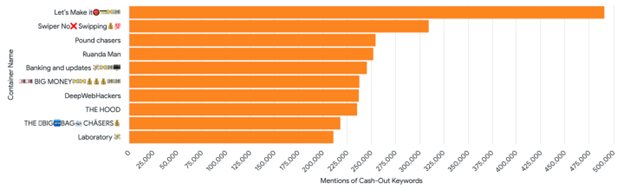

Hình 3: Các kênh Telegram năm 2022 thảo luận nhiều nhất về gian lận chuyển nhượng. (Nguồn: Flashpoint)

Việc sử dụng tiền điện tử vẫn là một phương pháp phổ biến khác để rửa và chuyển tiền bất hợp pháp vào năm 2022. Các trang web như Chipmixer, Coinjoin và UltraMixer hiện là một số nền tảng phổ biến nhất để làm xáo trộn việc chuyển tiền điện tử. Tuy nhiên, năm 2022 cũng chứng kiến việc thực thi luật chống rửa tiền nghiêm ngặt hơn ở Hoa Kỳ và Liên minh Châu Âu, dẫn đến việc áp dụng các biện pháp trừng phạt đối với các dịch vụ trộn phổ biến như Blender[.]io và Tornado Cash . [2, 3] Có thể những luật này sẽ tác động đến sức hấp dẫn của tiền điện tử như một công cụ rửa tiền vào năm 2023. Thông tin bổ sung về việc rút tiền điện tử có thể được tìm thấy trong báo cáo tình báo “Cryptocurrency Cash-Out Methods.”

ATM VÀ PHẦN MỀM ĐỘC HẠI ATM

Theo báo cáo về phần mềm độc hại của Flashpoint, dựa trên quảng cáo và thảo luận của tác nhân đe dọa trong bộ sưu tập Flashpoint, phần mềm độc hại ATM đại diện cho một trong những phần mềm độc hại và dịch vụ phổ biến nhất vào năm 2022. Các nhà phân tích đã quan sát quảng cáo cho loại phần mềm độc hại này trên nhiều cộng đồng bất hợp pháp, bao gồm thị trường, diễn đàn và dịch vụ trò chuyện Telegram. Theo một báo cáo vào tháng 10 năm 2022 từ Kaspersky Labs, các trường hợp phần mềm độc hại ATM vào năm 2022 đã tăng 4% so với năm 2021 và 19% so với năm 2020. Báo cáo tương tự cho thấy rằng khoảng 71% trong tất cả các trường hợp phần mềm độc hại ATM đến từ các chủng loại phần mềm độc hại “HydraPOS” và “AbaddonPOS”. [4]

Báo cáo của Kaspersky Labs cũng cho thấy 39% trường hợp phần mềm độc hại ATM nhắm vào Thụy Sĩ, trong khi 37% nhắm vào Nga. Chỉ có 2 phần trăm các trường hợp nhắm mục tiêu vào máy ATM ở Hoa Kỳ. [5]

Quảng cáo và thảo luận về skimmer ATM đặc biệt phổ biến trong năm nay, đặc biệt là trên Telegram. Những kẻ đe dọa quảng cáo máy rút tiền tự động ATM trên Telegram thường chia sẻ hình ảnh về các thành phần phần cứng của Skimmer của họ để làm bằng chứng cho lời đề nghị của họ.

Các nhà phân tích của Flashpoint đã quan sát thấy rằng các tác nhân đe dọa chuyên lừa đảo ATM thường chia sẻ các kỹ thuật và công cụ hơi lỗi thời, có thể là do mong muốn bảo vệ các phương pháp tiên tiến nhất cho mục đích sử dụng riêng của họ. Ví dụ: trong năm qua, trong các bộ sưu tập Telegram của Flashpoint, nhiều tác nhân đe dọa đã sử dụng ba hình ảnh giống nhau để quảng cáo “deep insert skimmers”, gợi ý rằng những tác nhân đe dọa ít có khả năng chia sẻ miễn phí các chiến thuật, kỹ thuật và quy trình mới.

Quảng cáo về skimmer thẻ ATM hoặc hướng dẫn cách sử dụng chúng thường xuất hiện trên các thị trường phổ biến, chẳng hạn như AlphaBay. Chúng thường được bán với giá từ 500 USD đến 1.000 USD.

Ransomware

Các băng nhóm ransomware có xu hướng nhắm mục tiêu vào các nạn nhân của chúng một cách tình cờ trong khi tìm kiếm các khoản thanh toán tiền chuộc và tống tiền cao hơn. Dựa trên bộ sưu tập mã độc tống tiền của Flashpoint từ năm 2022, đã có tổng cộng 55 vụ rò rỉ dữ liệu mã độc tống tiền được quan sát ảnh hưởng đến ngân hàng và các dịch vụ tài chính khác. Con số này có thể không đại diện cho tất cả các tổ chức tài chính bị ransomware nhắm đến trong năm nay, vì dữ liệu nạn nhân chỉ xuất hiện trên trang web rò rỉ của nhóm nếu yêu cầu tiền chuộc không được đáp ứng hoặc nếu các cuộc đàm phán vượt quá thời hạn xác định.

Theo các bộ sưu tập của Flashpoint, lĩnh vực tài chính là ngành bị ảnh hưởng nhiều thứ 11 bởi phần mềm tống tiền trên toàn cầu vào năm 2022. Quốc gia nạn nhân bị nhắm mục tiêu nhiều nhất là Hoa Kỳ, với 14 vụ rò rỉ dữ liệu liên quan đến phần mềm tống tiền ảnh hưởng đến lĩnh vực tài chính.

Hình 4: Bản đồ nhiệt các quốc gia bị ảnh hưởng nhiều nhất bởi rò rỉ mã độc tống tiền vào năm 2022. (Nguồn: Flashpoint collections)

Sophos đã báo cáo trong báo cáo “Tình trạng ransomware trong dịch vụ tài chính năm 2022” rằng 55% trong số 444 chuyên gia CNTT được khảo sát làm việc trong lĩnh vực tài chính tiết lộ rằng họ đã gặp phải sự cố ransomware vào năm 2021. Báo cáo này đã khảo sát 5.600 chuyên gia CNTT trên một số vào đầu năm nay, đã yêu cầu những người được hỏi trả lời các câu hỏi liên quan đến mã độc tống tiền dựa trên trải nghiệm của họ vào năm 2021. Vào năm 2020, 34% chuyên gia CNTT trong lĩnh vực tài chính tiết lộ rằng họ đã gặp phải sự cố mã độc tống tiền. Mặc dù 55% là mức tăng rõ rệt so với năm 2020, nhưng nhìn chung, những người trả lời trong lĩnh vực tài chính có tỷ lệ báo cáo về sự cố ransomware thấp nhất trong tất cả các lĩnh vực. Ngoài ra, lĩnh vực tài chính có tỷ lệ mã hóa dữ liệu độc hại thấp thứ hai so với tất cả các lĩnh vực. Điều này có thể chỉ ra rằng các tổ chức đã phát hiện và ngăn chặn các cuộc tấn công trước khi mã hóa có thể diễn ra, giúp việc khôi phục dữ liệu sau sự cố ransomware trở nên dễ dàng hơn. [6]

LOCKBIT

Năm nay, nhóm ransomware “ LockBit ” đã làm rò rỉ nhiều dữ liệu nhất thuộc về các tổ chức tài chính, chiếm hơn 40% tổng số vụ rò rỉ. LockBit đã hoạt động từ cuối năm 2019 nhưng đã trở nên nổi bật trong năm ngoái, đặc biệt là kể từ khi nhóm ransomware “ Conti ” suy giảm, nhóm này thống trị toàn cảnh ransomware vào năm 2021. Theo báo cáo của TrendMicro, phần lớn các cuộc tấn công của LockBit nhắm vào mục tiêu các doanh nghiệp vừa và nhỏ và chỉ 19% nạn nhân của nó là các công ty lớn vào năm 2022. [7] 4,67% các cuộc tấn công của LockBit nhắm vào lĩnh vực tài chính kể từ tháng 9 năm 2019, theo dữ liệu của Flashpoint .

Hình 5: Các nhóm ransomware hàng đầu nhắm mục tiêu vào lĩnh vực tài chính vào năm 2022, dựa trên dữ liệu trang web bị rò rỉ. (Nguồn: Flashpoint)

Các nhà phân tích đánh giá rằng LockBit có thể sẽ tiếp tục là mối đe dọa đối với các tổ chức tài chính. Trong 90 ngày qua, theo dữ liệu của Flashpoint, LockBit chịu trách nhiệm cho hơn 46% vụ rò rỉ dữ liệu ransomware chống lại các tổ chức tài chính.

CONTI

Theo bộ sưu tập phần mềm tống tiền Flashpoint, Conti chỉ chiếm hơn 7% tổng số sự cố phần mềm tống tiền quan sát được nhắm mục tiêu vào các tổ chức tài chính vào năm 2022. Nhóm này chỉ hoạt động cho đến tháng 6 sau khi các trang web và hoạt động của nhóm ngừng hoạt động. [số 8]

Conti nổi lên vào khoảng tháng 2 năm 2020 và có thời gian là một trong những nhóm ransomware hoạt động tích cực nhất. Trước khi ngừng hoạt động, Conti chủ yếu nhắm mục tiêu vào các dịch vụ chuyên nghiệp, dịch vụ internet và phần mềm, cũng như các lĩnh vực xây dựng và kỹ thuật vào năm 2022. Nhóm này dường như nhắm mục tiêu vào các nạn nhân một cách tình cờ, giống như nhiều nhóm ransomware khác.

CORP LEAKS

Corp Leaks là một nhóm ransomware nói tiếng Anh có thể liên kết với “ REvil ”, một nhóm ransomware tống tiền nói tiếng Nga. Corp Leaks đã nhắm mục tiêu đáng chú ý vào Cottonwood Financial Inc. vào tháng 9 năm 2022, đặt giá tiền chuộc cho dữ liệu bị đánh cắp là 1,5 triệu đô la. [9]

PHẦN MỀM ĐỘC HẠI

TROJAN NGÂN HÀNG

Năm nay, một số trojan ngân hàng dựa trên thiết bị di động đã xuất hiện trở lại sau những khoảng thời gian không hoạt động khác nhau. Ngoài ra, các trojan ngân hàng mới đã xuất hiện giả dạng các ứng dụng di động hợp pháp. Một số trojan phổ biến nhất được phân tích và quan sát thấy vào năm 2022 là:

- “Xenomorph” —Xenomorph là một trojan ngân hàng được phát hiện lần đầu vào tháng 2 năm 2022. [10] Phần mềm độc hại này được ẩn trong một ứng dụng “day manager” có vẻ hợp pháp trong mobile application store. [11]

- “ Sova ” —Sova là một trojan ngân hàng di động tương đối mới được phát hiện lần đầu tiên vào năm 2021. Kể từ lần quan sát đầu tiên, các nhà nghiên cứu bảo mật đã quan sát thấy phần mềm độc hại này liên tục được phát triển và nâng cấp. Vào ngày 10 tháng 9, Nhóm ứng phó khẩn cấp máy tính của Ấn Độ (CERT-In) đã đưa ra lời khuyên cảnh báo người dân về một chiến dịch mạng đang diễn ra sử dụng Sova. Các nhà Tư vấn lưu ý rằng Sova lần đầu tiên được rao bán trong các cộng đồng bất hợp pháp vào tháng 9 năm 2021. Theo bộ dữ liệu của Flashpoint, một trong những lời chào mời đầu tiên về phần mềm độc hại này đã xuất hiện trên diễn đàn Torigon vào tháng 9 năm 2021.

- Trong các lần lặp lại trước đó, SOVA đã nhắm mục tiêu vào các thực thể có trụ sở tại Nga, Tây Ban Nha và Hoa Kỳ. Tuy nhiên, kể từ tháng 7 năm 2022, các lần lặp lại mới của chiến dịch phần mềm độc hại đã mở rộng trọng tâm sang các quốc gia khác như Ấn Độ.

- “ Teabot ” —Teabot là một trojan ngân hàng hoạt động như một keylogger và kẻ đánh cắp thông tin xác thực. Teabot ban đầu xuất hiện vào tháng 5 năm 2021 nhắm mục tiêu vào các nạn nhân châu Âu, mặc dù sau đó nó đã mở rộng sang cả các mục tiêu tấn công ở Hồng Kông, Nga và Hoa Kỳ. Các mục tiêu của Teabot bao gồm các ứng dụng liên quan đến ngân hàng, tiền điện tử và đầu tư.

EMOTET

“Emotet” là một trình tải phần mềm độc hại, nền tảng lừa đảo và phần mềm độc hại trojan xuất hiện lần đầu tiên vào năm 2014. Sau khi sống sót sau cuộc triệt phá nỗ lực chung ban đầu vào tháng 1 năm 2021, Emotet đã quay trở lại vào tháng 11 năm đó và dự kiến sẽ có tác động lớn đến lĩnh vực tài chính vào năm 2022 . Phần mềm độc hại này đã được phát hiện vào những tháng đầu năm 2022. Tuy nhiên, ngay sau đó, Emotet đã hiển thị khoảng thời gian 5 tháng không hoạt động . Các nhà phân tích đã không phát hiện ra bất kỳ hoạt động chính nào liên quan đến Emotet cho đến tháng 11 năm 2022. Hoạt động gần đây nhất của nó là một chiến dịch spam phần mềm độc hại (hay còn gọi là “malspam”) quy mô lớn ; các nhà phân tích hiện đang theo dõi gần 3.000 tài liệu Excel độc hại được theo dõi như là một phần của chiến dịch.

Theo một báo cáo gần đây của ProofPoint, Emotet dường như đang ưu tiên các mục tiêu ở Brazil, Pháp, Đức, Ý, Nhật Bản, Mexico, Tây Ban Nha, Vương quốc Anh và Hoa Kỳ. Proofpoint hy vọng Emotet sẽ tiếp tục tăng quy mô của các chiến dịch malspam hiện tại của mình, tận dụng các chiến thuật, kỹ thuật và quy trình (TTP) đã biết. Proofpoint cũng đã nêu bật một số thay đổi đối với hoạt động của Emotet, bao gồm: [12]

- Thực hiện các thay đổi đối với mã nhị phân của Emotet (Emotet binary)

- Có thể sử dụng phần mềm độc hại “ Bumblebee ”

- Sử dụng phiên bản mới nhẹ hơn cho việc tải lên“ IcedID ”

- Sử dụng mồi bẫy trực quan với tệp đính kèm Excel mới

MAGECART

Magecart là một tập đoàn tội phạm có động cơ tài chính bao gồm các nhóm tác nhân đe dọa nhắm mục tiêu vào các nền tảng xử lý thẻ tín dụng trực tuyến bằng nhiều kỹ thuật khác nhau, chẳng hạn như sniffing và Skimming, để thu thập thông tin đăng nhập.

Nghiên cứu của công ty công nghệ Jscrambler xuất bản vào tháng 11 năm 2022 đã tiết lộ hoạt động Magecart mới. Ba nhóm tác nhân đe dọa khác nhau không thể liên kết với các chiến dịch cụ thể đã bắt đầu tận dụng các TTP Magecart mới, chẳng hạn như việc sử dụng thư viện JavaScript hiện không còn được dùng nữa để triển khai tập lệnh Skimming độc hại. Các tác nhân đe dọa đã được quan sát đăng ký lại miền không còn tồn tại được liên kết với thư viện JavaScript không dùng nữa để che giấu hoạt động của chúng. Sử dụng phương pháp này, các tác nhân đe dọa có thể xâm nhập hơn 40 trang web thương mại điện tử. [13] Các cuộc tấn công Magecart dường như thường ảnh hưởng đến các doanh nghiệp vừa và nhỏ.

Chi tiết xin liên hệ:

Công ty cổ phần giải pháp công nghệ Sonic

Tầng 16, Tòa nhà Licogi 13, 164 Khuất Duy Tiến, P. Nhân Chính, Q. Thanh Xuân, TP. Hà Nội

Tel: 0915.059.850

Email: sales@sonic.com.vn