Angry Likho: Mối đe dọa APT với chiến dịch tấn công mới trong năm 2025

Tổng quan về nhóm APT Angry Likho

Angry Likho APT (hay còn được một số hãng bảo mật gọi là Sticky Werewolf) là một nhóm APT nguy hiểm mà Kaspersky đã theo dõi từ năm 2023. Nhóm này có nhiều điểm tương đồng với Awaken Likho, một nhóm tin tặc khác từng được phân tích trước đó, và được xếp vào cụm hoạt động độc hại Likho. Tuy nhiên, so với Awaken Likho, Angry Likho có phạm vi tấn công hẹp hơn nhưng lại nhắm vào các tổ chức lớn, bao gồm cơ quan chính phủ và các nhà thầu quan trọng.

Các tập tin mồi nhử mà nhóm này sử dụng được viết bằng tiếng Nga trôi chảy, cho thấy khả năng cao thủ phạm là người bản địa nói tiếng Nga. Theo phân tích của Kaspersky, hàng trăm nạn nhân đã bị ảnh hưởng tại Nga, một số ít ở Belarus và một số trường hợp rải rác ở các quốc gia khác.

Phương thức tấn công của Angry Likho APT

1. Spear-phishing – Bước khởi đầu của cuộc tấn công

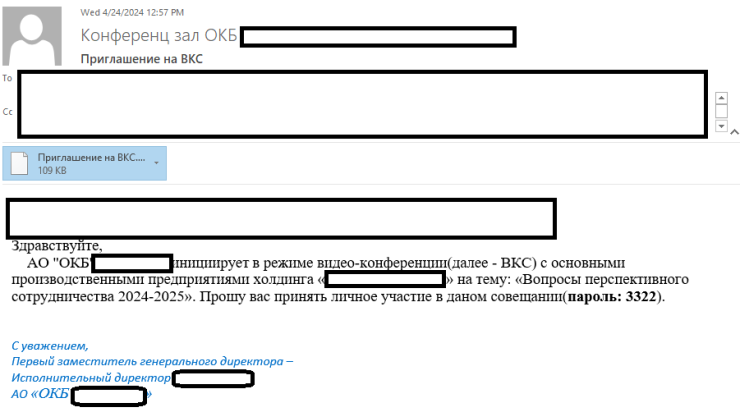

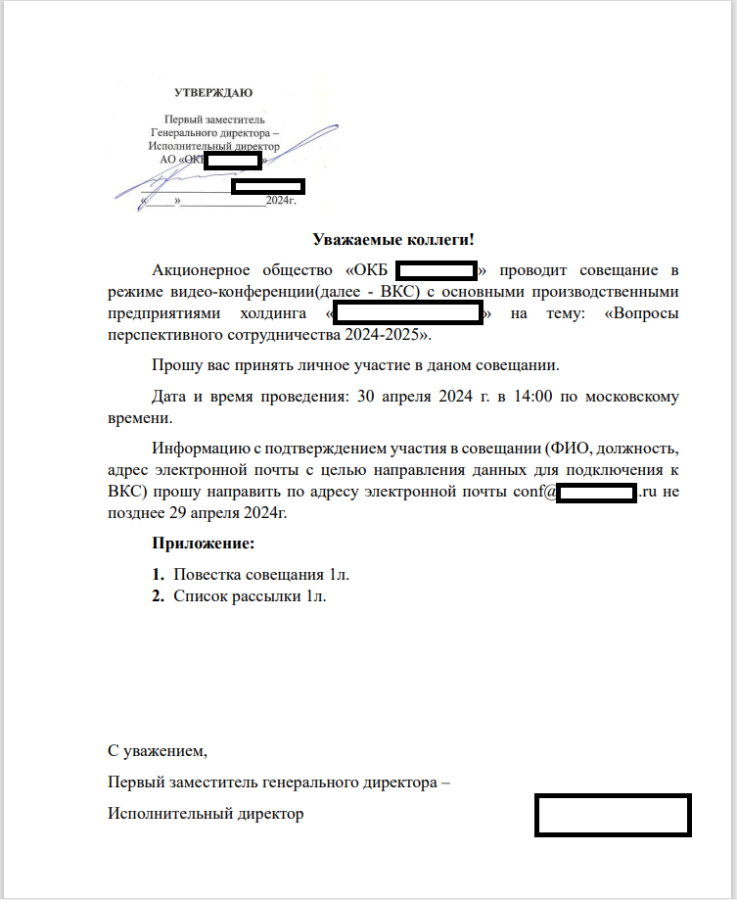

Angry Likho sử dụng chiến thuật spear-phishing, gửi email chứa tệp đính kèm độc hại nhằm dụ nạn nhân mở. Ví dụ điển hình là một email giả mạo lời mời tham gia cuộc họp video, kèm theo một tệp RAR chứa mã độc:

- Hai tệp LNK độc hại

- Một tệp mồi nhử hợp pháp

Những email spear-phishing này đã xuất hiện từ tháng 4/2024. Sau đó, nhóm này tạm ngừng hoạt động trước khi quay trở lại với một loại mã độc mới.

2. Phát hiện mã độc implant mới của Angry Likho APT

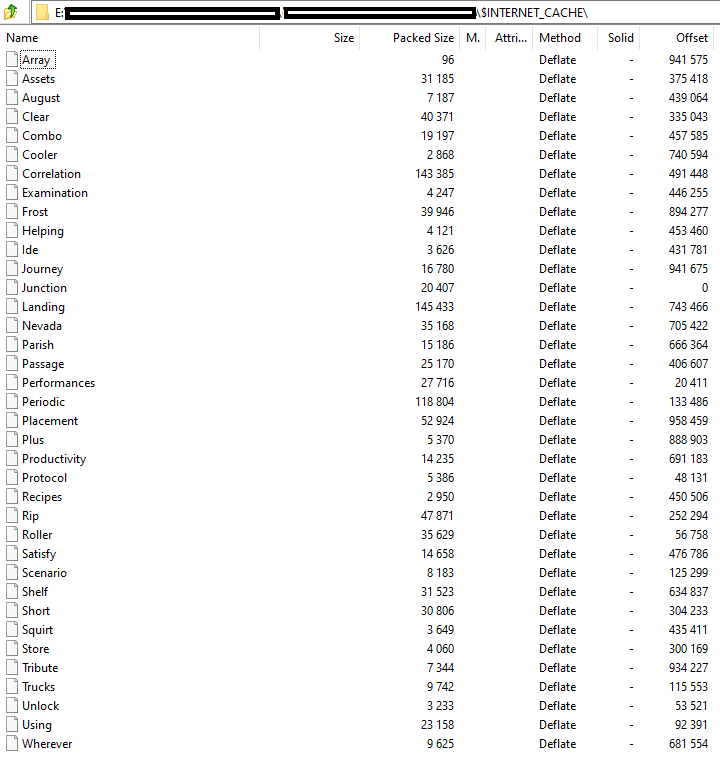

Vào tháng 6/2024, Kaspersky phát hiện một implant (mã độc cấy ghép) mới, có tên FrameworkSurvivor.exe, được phân phối qua địa chỉ: hxxps://testdomain123123[.]shop/FrameworkSurvivor.exe

Mã độc này được tạo bằng Nullsoft Scriptable Install System, một công cụ hợp pháp dùng để đóng gói phần mềm. Khi giải nén bằng 7-Zip, tập tin này chứa một thư mục $INTERNET_CACHE với nhiều tệp không có phần mở rộng.

Khi được kích hoạt, mã độc sẽ:

✔️ Giải nén tệp độc hại vào hệ thống nạn nhân

✔️ Đổi tên một tập tin thành Helping.cmd và thực thi nó

3. Mã độc AutoIt – Công cụ điều khiển tấn công

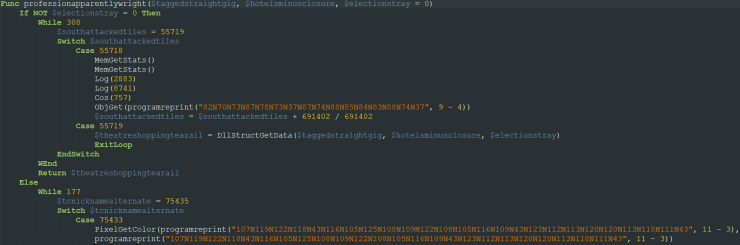

Tệp Helping.cmd khởi chạy một trình thông dịch AutoIt hợp pháp (Child.pif) với tệp i.a3x – một mã lệnh AutoIt đã được biên dịch.

Sau khi giải mã và phân tích, mã độc AutoIt này có chức năng:

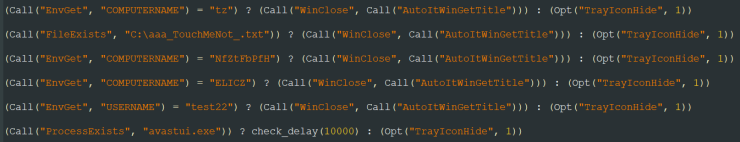

🔹 Kiểm tra môi trường, phát hiện các công cụ nghiên cứu bảo mật

🔹 Ẩn thông báo lỗi hệ thống để tránh bị phát hiện

🔹 Xóa dấu vết của chính nó sau khi thực thi

🔹 Giải mã và thực thi payload độc hại

Mối nguy hiểm từ Trojan Lumma

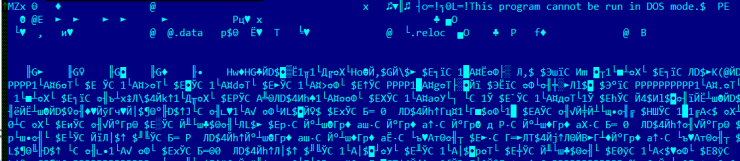

Payload chính của cuộc tấn công là một tệp thực thi PE (MZ PE file), được Kaspersky phát hiện với các danh mục mã độc như:

✔️ HEUR:Trojan.MSIL.Agent.pef

✔️ HEUR:Trojan.Win32.Generic

Phân tích sâu hơn cho thấy đây chính là Trojan Lumma, một loại phần mềm đánh cắp thông tin nguy hiểm có khả năng:

🔻 Thu thập dữ liệu hệ thống, thông tin đăng nhập, số thẻ ngân hàng

🔻 Đánh cắp dữ liệu từ 11 trình duyệt phổ biến như Chrome, Edge, Firefox, Opera

🔻 Chiếm quyền kiểm soát ví tiền điện tử như Binance, Ethereum

🔻 Đánh cắp dữ liệu từ các tiện ích bảo mật như MetaMask, KeePass

Máy chủ điều khiển (C2) và hạ tầng tấn công của Angry Likho APT

Angry Likho sử dụng nhiều máy chủ điều khiển (C2) để duy trì kết nối với thiết bị bị nhiễm, bao gồm:

📌 averageorganicfallfaw[.]shop

📌 stickyyummyskiwffe[.]shop

📌 sturdyregularrmsnhw[.]shop

📌 … (và hơn 60 máy chủ độc hại khác)

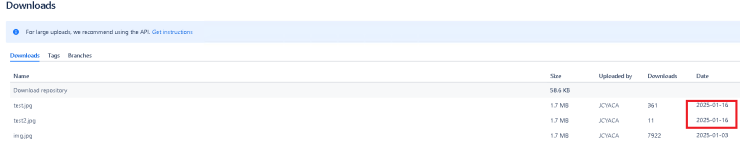

Hoạt động mới của Angry Likho trong năm 2025

Mặc dù đã có báo cáo về nhóm APT Angry Likho từ đầu năm 2024, nhưng đến tháng 1/2025, nhóm này tiếp tục có những đợt tấn công mới và tinh vi hơn. Dữ liệu từ F6 Security (trước đây là F.A.C.C.T.) cho thấy nhóm này đang chuẩn bị một làn sóng tấn công mới từ ngày 16/01/2025.

Kết luận

Angry Likho không chỉ đánh cắp dữ liệu mà còn tìm cách kiểm soát toàn diện hệ thống của nạn nhân. Nhóm này liên tục thay đổi chiến thuật, tạm ngừng hoạt động để tránh bị phát hiện rồi quay trở lại với các kỹ thuật mới nguy hiểm hơn.

💡 Giải pháp bảo vệ:

🔹 Luôn cảnh giác với email lạ, đặc biệt là những email có tệp đính kèm hoặc liên kết đáng ngờ

🔹 Sử dụng phần mềm bảo mật mạnh mẽ như Kaspersky để phát hiện và ngăn chặn mã độc

🔹 Cập nhật phần mềm thường xuyên để hạn chế lỗ hổng bảo mật

🌟 SONIC tự hào là nhà phân phối chính thức của Kaspersky tại Việt Nam, cùng đồng hành xây dựng tương lai số an toàn và minh bạch.

📌 Tìm hiểu thêm về các giải pháp bảo mật hàng đầu của Kaspersky tại: https://sonic.com.vn/danh-muc-san-pham/kaspersky/

—————————————–

Liên hệ: