BẢN BÁO CÁO VỀ CÁC MỐI ĐE DỌA DDoS QÚY I NĂM 2024

Đây là bản báo cáo về mối đe dọa DDoS lần thứ 17 của Cloudflare. Bản báo cáo này nói về hiện trạng về mối đe dọa DDoS thông qua những nghiên cứu của Cloudflare trong quý I năm 2024.

Tấn công DDoS là gì?

Tấn công DDoS, có tên đầy dủ là Distributed Denial of Service – tấn công từ chối dịch vụ phân tán, là một loại tấn công mạng nhằm gây gián đoạn hoặc khiến cho dịch vụ mạng không hoạt động, chẳng hạn như các trang web hoặc ứng dụng trên di động, ngăn người dùng sử dụng những dịch vụ nói trên. Những tấn công DDoS thường được thực hiện thông qua việc tăng lượng truy cập đến máy chủ, làm máy chủ bị quá tải và không thể xử lý được.

Những điểm nổi bật chính trong quý I năm 2024

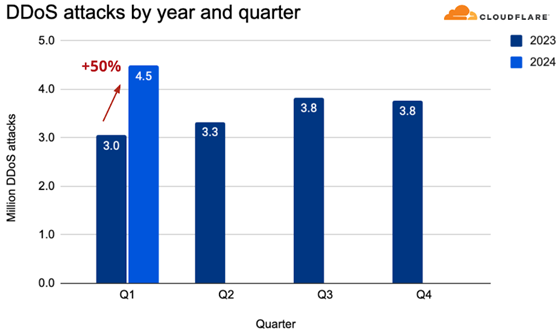

- Hệ thống phòng thủ của Cloudflare đã tự động giải quyết 4,5 triệu cuộc tấn công DDoS trong quý đầu tiên – tăng 50% so với năm ngoái.

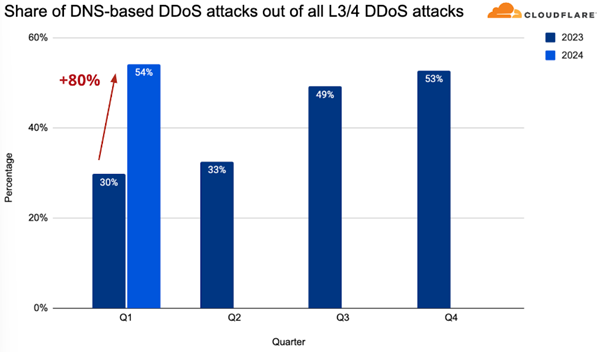

- Những tấn công DDoS dựa trên DNS tăng 80% so với năm ngoái và là véc tơ tấn công được ưa chuộng nhất.

- Những tấn công DDoS vào Thụy Điển tăng tới 466% sau khi gia nhập đồng minh NATO, giống với những gì mà Phần Lan phải trải qua trong năm 2023.

Bắt đầu năm 2024 với sự bùng nổ

Khi quý 1 của năm 2024 vừa kết thúc thì Cloudflare đã giải quyết được 4,5 triệu tấn công DDoS – tương đương 32% lượng tấn công DDoS đã giải quyết vào năm 2023.

Về các loại tấn công, tấn công DDoS về HTTP tăng tới 93% so với năm ngoái và 51% so với cùng quý năm ngoái. Những tấn công DDoS liên quan đến lớp mạng (L3/4 DDoS) tăng 28% so với năm ngoái và 5% cùng quý.

Khi so sánh con số kết hợp giữa tấn công DDoS HTTP và L3/4, con số tăng thêm lên đến 50% so với năm ngoái và 18% so với quý 1 năm ngoái.

Hệ thống của CloudFlare đã giải quyết tổng cộng 10,5 tỉ yêu cầu tấn công HTTP, cùng với đó là 59 nghìn TB lưu lượng tấn công chỉ tính trên lớp mạng.

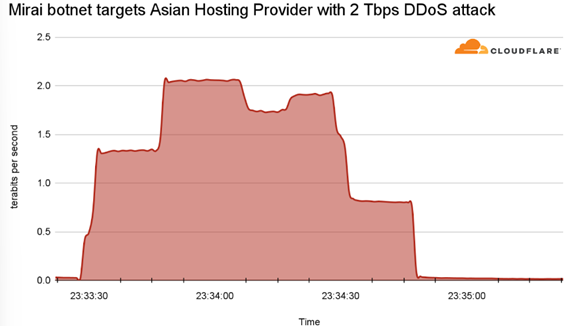

Trong những tấn công DDoS trên lớp mạng, có những tấn công đạt tới 1 terabit trên 1 giây, tương đương với lưu lượng hoạt động cơ bản trong 1 tuần. Tấn công lớn nhất mà được giản thiệu trong năm 2024 được thực hiện bởi một biến thẻ của botnet Mirai. Tấn công đạt tốc độ lớn 2 Tbps, nhắm tới các nhà cung cấp Châu Á, được bảo vệ bới CloudFlare Magic Transit. Hệ thống phát hiện và giải quyết tấn công một cách tự động.

Mirai botnet, nổi tiếng với những tấn công DDoS lớn, chủ yếu nhằm vào các thiết bị IoT. Nó làm gián đoạn đáng kể truy cập mạng trong nước Mỹ trong năm 2016 thông qua việc nhắm đến những nhà cung cấp dịch vụ DNS. Gần 8 năm sau, những tấn công sử dụng Mirai vẫn rất phổ biến. Biến thể Mirai botnet góp mặt trong 4/100 tấn công DDoS HTTP và 2/100 tấn công L3/4. Lý do từ “biến thể” được sử dụng là vì mã nguồn Mirai qua các năm có những thay đổi đáng kể.

Những tấn công DNS tăng tới 80% !

Vào tháng 3 năm 2024, Cloudflare giới thiệu một trong những hệ thống phòng thủ DDoS mới nhất, hệ thống “Advanced DNS Protection – bảo vệ DNS cải tiến”. Hệ thống này kế thừa từ những hệ thống trước đây, và được thiết kế để bảo vệ chống lại các cuộc tấn công DDoS dựa trên DNS phức tạp.

Không có gì bất ngờ khi Cloudflare quyết định đầu tư vào hệ thống mới. Những tấn công dựa trên tấn công DDoS đã trở thành tấn công phỏ biến nhất khắp tất cả các lớp mạng, và đang dần phát triển. trong quý đầu năm 2024, phần tấn công DDoS dựa trên DNS tăng 80% so với năm ngoái, đạt 54% tổng cộng.

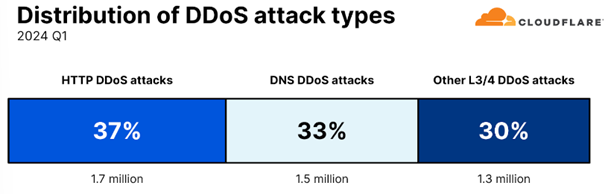

Ngay cả khi những tấn công DNS tăng mạnh và sự gia tăng tổng thể các loại tấn công DDoS, phân chia các loại tấn công không có sự thay đổi so với quy 4 năm 2023. Những tấn công DDoS HTTP giữ nguyên ở mức 37%, DDoS DNS là 33%, và các loại tấn công L3/4 là 40% (SYN Flood hay UDP Flood).

Và trong thực tế, SYN Flood được đánh giá là tấn công phố biến thứ 2 thuộc tấn công L3/4. Đứng thứ 3 là RST Floods – là một loại tấn công khác thuộc DDoS TCP. UDP đứng thứ tư với 6%.

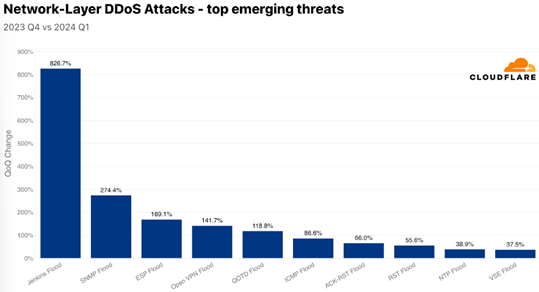

Khi phân tích những vec tơ tấn công phố biến nhất, Cloudflare cũng xem xét những vec tơ tấn công nào có mức độ tăng trưởng lớn nhất nhưng không lọt vào trong top 10. Trong các vecto tấn công thuộc top đầu trong khả năng phát triển, Jenkins Flood đứng đầu với 826% mức độ tăng trưởng so với quý vừa rồi.

Jenkins Flood là tấn công DDoS khai thác lỗ hổng trên máy chủ tự động Jenkins, đặc biệt là thông qua các dịch vụ UDP multicast/broadcast và DNS multicast. Những kẻ tấn công có thể gửi những yêu cầu nhỏ được tạo ra dành riêng cho việc hướng về cổng UDP trên các máy chủ của Jenkins, khiến chúng phải xử lý lượng lớn dữ liệu một cách không cân đối. Điều này làm tăng lưu lượng một cách đáng kể, khiến cho mạng được nhắm đến không thể trở tay kịp và hướng đến việc làm gián đoạn dịch vụ. Jenkins chỉ ra lỗ hổng này (CVE-2020-2100) vào năm 2020 bằng việc mặc định vô hiệu hóa những dịch vụ này trong những phiên bản sau này. Tuy nhiên, lỗ hổng này vẫn bị lợi dụng để thực hiện tấn công DDoS 4 năm sau.

HTTP/2 Continuation Flood

Một vecto tấn công khác đáng để thảo luận là HTTP/2 Continuation Flood. Vecto tấn công này bắt nguồn từ lỗ hổng được phát hiện và công khai bởi Bartek Nowtarski vào 3/4/2024.

Lỗ hổng HTTP/2 Continuation Flood nhắm đến việc thực thi giao thức HTTP/2, do phần HEADERS và CONTINUATION frame không được xử lý cẩn thận. Kẻ tấn công gửi một chuỗi gồm các CONTINUATION frame mà không có các END_HEADERS, dẫn đến những vấn đề mà máy chủ gặp phải như sập do hết bộ nhứ hay quá tải CPU. HTTP/2 Continuation Flood cho phép ngay cả những máy đơn để gián đoạn những trang web và API sử dụng HTTP/2 , với một thách thức nữa về việc khó phát hiện do không hiện những yêu cầu bên trong log truy cập HTTP.

Lỗ hổng này làm dấy lên về mối đe dọa nghiêm trọng có khả năng gây thiệt hại cao, được biết đến trước đây là HTTP/2 Rapid Reset, được ghi lại thông qua chiến dịch tấn công DDoS HTTP/2. Trong chiến dịch đó, hàng ngàn tấn công DDoS lưu lượng cao nhắm tới Cloudflare. Những tấn công có khả năng đưa ra hàng triệu các yêu cầu. Tốc độ trung bình của cuộc tấn công đạt 30 triệu rps. Ước tính có 89% những cuộc tnấn công trên là 100 triệu rps và lớn nhất đạt 201 triệu rps.

Mạng CloudFlare, khả năng thực thi HTTP/2 và những khách hàng sử dụng các dịch vụ WAF/CDN không bị ảnh hưởng bởi lỗ hổng này. Hơn nữa, Cloudflare luôn cảnh giác về những kẻ tấn công đang cố gắng khai thác lỗ hổng này.

Các CVE phục vụ nhiều thực thi khác nhau thuộc HTTP/2 để tác động lên lỗ hổng này. CERT alert được tạo nên bởi Christopher Cullen ở Đại học Carnegie Mellon liệt kê hàng loạt các CVE:

| Dịch vụ ảnh hưởng | CVE | Chi tiết |

| Node.js HTTP/2 server | CVE-2024-27983 | Gửi một số ít các HTTP/2 frame có thể làm xảy ra race condition và rò rỉ thông tin, có khả năng dẫn đến sự kiện từ chối dịch vụ |

| Envoy’s oghttp codec | CVE-2024-27919 | Không khởi động lại yêu cầu khi mà giới hạn header map đã vượt quá dẫn đến việc hao tốn bộ nhớ không giới hạn từ đó có khả năng bị từ chối dịch vụ |

| Tempesta FW | CVE-2024-2758 | Giới hạn mức độ hoàn toàn không hiệu quả đối với việc làm trống CONTINUATION frame flood, dẫn đến khả năng bị từ chối dịch vụ |

| Amphp/http | CVE-2024-2653 | Nó thu thập các CONTINUATION frame trong một buffer không bị ràng buộc, tăng nguy cơ bị sập do hết bộ nhớ (OOM) nếu như kích cỡ header bị vượt quá , dẫn đến bị từ chối dịch vụ |

| Các gói Go’s net/http và net/http2 | CVE-2023-45288 | Cho phép kẻ tấn công gửi lượng lớn các header, gây nên hao tốn CPU, dẫn đến bị từ chối dịch vụ |

| Thư viện nghttp2 | CVE-2024-18182 | Bao gồm việc thực thi sử dụng thư viện nghttp2, làm cho bị nhận CONTINUATION frame liên tục, có khả năng dẫn đến sự kiện bị từ chối dịch vụ mà không phản hồi lại việc tái diễn stream cụ thể |

| Apache Httpd | CVE-2024-27316 | Lượng lớn CONTINUATION frame không có END_HEADERS được gửi, dẫn đến việc thực thi các yêu cầu không được cẩn thận, dẫn đến từ chối dịch vụ |

| Lưu lượng server Apache | CVE-2024-31309 | HTTP/2 CONTINUATION flood có thể làm hao tốn tài nguyên vượt ngưỡng cho phép trên server, có khả năng dẫn đến việc bị từ chối dịch vụ |

| Envoy phiên bản 1.29.2 hoặc sớm hơn | CVE-2024-30255 | Việc hao tốn đáng kể tài nguyên server có thể dẫn đến hao tốn CPU trong thời gian xảy ra CONTINUATION flood, dẫn đến bị từ chối dịch vụ |

Top những ngành được ngắm đến bởi tấn công DDoS

Khi phân tích thông tin cuộc tấn công, Cloudflare dựa trên thông tin khách hàng lấy từ hệ thống của hãng để chỉ ra những ngành bị tấn công nhiều nhất. Trong quý đầu tiên của năm 2024, ngành bị tấn công nhiều nhất do tấn công HTTP DDoS trong khu vực Bắc Mỹ là Marketing và quảng cáo. Trong khu vực Châu Phi và Châu Âu, ngành công nghệ thông tin và mạng bị tấn công nhiều nhất. Ở vùng Trung Đông, ngành bị tấn công nhiều nhất là phần mềm máy tính. Ở Châu Á, ngành bị tấn công nhiều nhất là trò chơi điện tử và cờ bạc. Ở Bắc Mỹ, đó là lĩnh vực ngân hàng, các dịch vụ tài chính và bảo hiểm (BFSI). Ở Châu Đại Dương, ngành đó là ngành điện tử viễn thông.

Ảnh minh họa những ngành bị tấn công nhiều nhất ứng với từng khu vực

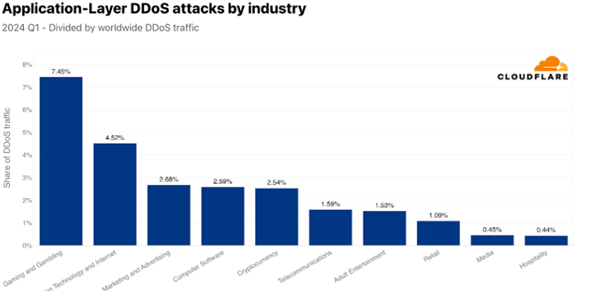

So với trên toàn thế giới, ngành trò chơi điện tử và cờ bạc bị ngắm đến nhiều nhất bởi tấn công HTTP DDoS. Chỉ có 7 trên mỗi 100 yêu cầu về DDoS ngắm đến ngành trò chơi điện tử và cờ bạc mà Cloudflare giải quyết được. Ở vị trí thứ 2, là ngành công nghệ thông tin và mạng, và ở vị trí thứ 3 là marketing và quảng cáo.

Biểu đồ những ngành bị tấn công nhiều nhất bởi tấn công DDoS

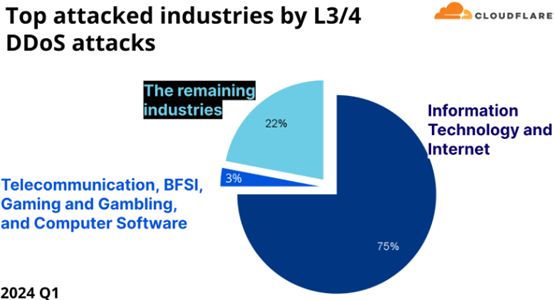

Chiếm tới 75% trong tổng số các byte tấn công DDoS trên mọi tầng lớp mạng (L3/4), ngành công nghệ thông tin và mạng là ngành bị ngắm đến nhiều nất bởi tấn công DDoS theo tầng lớp mạng. Một giải thích hợp lý cho tình trạng trên là do các “siêu aggregator” của tấn công và đón nhận những tấn công DDoS nhắm đến những khách hàng của họ. Những ngành như BFSI, trò chơi điện tử và cờ bạc, phần mềm máy tính chiếm 3%.

Những ngành bị tấn công nhiều nhất bởi tấn công DDoS L3/4

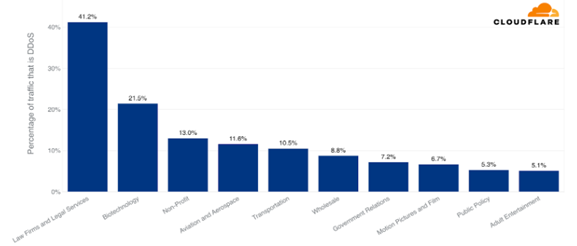

Khi chuẩn hóa dữ liệu thông qua việc phân chia luồng tấn công cho một ngành, ta sẽ thấy một viễn cảnh hoàn toàn khác. Đối với HTTP front, dịch vụ pháp lý và luật là ngành bị tấn công nhiều nhất, với hơn 40% luồng là luồng tấn công HTTP DDoS. Ngành công nghệ hóa học đứng thứ 2, chiếm 20% luồng tấn công HTTP DDoS. Ở vị trí thứ 3, các ngành phi lợi nhuận chiếm 13%. Đứng thứ 4 là ngành kỹ thuật hàng không, tiếp theo đó là vận tải, bán buôn, chính phủ, phim ảnh, chính sách công cộng, giải trí.

Top những ngành bị tấn công bởi HTTP DDoS – lớp ứng dụng (chuẩn hóa)

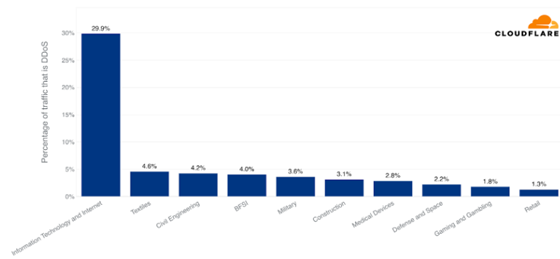

Quay trở lại với tầng lớp mạng, khi được chuẩn hóa, ngành công nghệ thông tin và mạng vẫn là ngành được ngắm đến nhiều nhất bởi tấn công L3/4 DDoS, 1/3 luồng của họ bị tấn công. Ngành thêu dệt đứng thứ 2 với 4%. Đứng thứ 3 là ngành xây dựng kỹ thuật dân dụng, tiếp theo đó là các dịch vụ tài chính ngân hàng và bảo hiểm – BFSI, quân sự, xây dựng, thiết bị ý tế, quốc phòng và vũ trụ, trò chơi điện tử và cờ bạc, bán lẻ.

Top những ngành bị tấn công bởi L3/4 DDoS – lớp mạng(chuẩn hóa)

Những nguồn lớn nhất của tấn công DDoS

Khi phân tích nguồn của các tấn công HTTP DDoS, chúng ta nhìn vào địa chỉ IP để tìm được nguồn gốc của tấn công. Một vùng/nước có lượng lớn tấn công bắt nguồn từ đó thì nghĩa là có một lượng lớn các botnet đứng sau VPN hoặc các proxy endpoint mà kẻ tấn công có thể sử dụng để che dấu nguồn gốc.

Trong quý đầu tiên của năm 2024, Hoa Kỳ là nước có luồng tấn công HTTP DDoS lớn nhất, bằng 1/5 tổng số yêu cầu tấn công DDoS xuất phát từ địa chỉ IP của Hoa Kỳ. Trung Quốc đứng thứ hai, tiếp theo là Đức, Indonesia, Brazil, Nga, Iran, Singapore, Ấn Độ và Argentina.

Top những nơi có bắt nguồn của tấn công DDoS HTTP cao nhất – lớp ứng dụng

Ở lớp mạng, địa chỉ IP nguồn có thể được giả mạo. Vì vậy, thay vì dựa vào địa chỉ IP để hiểu nguồn gốc, chúng tôi sử dụng vị trí của các trung tâm dữ liệu của chúng tôi nơi mà luồng tấn công được tiếp nhận. Chúng tôi có thể đạt được độ chính xác địa lý nhờ vào việc Cloudflare có mạng lưới toàn cầu lớn tại hơn 310 thành phố trên thế giới.

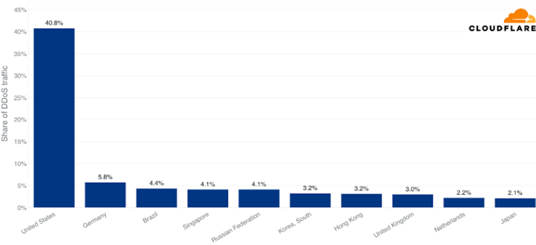

Dựa vào vị trí của các trung tâm dữ liệu của chúng tôi, có thể thấy rằng trong quý đầu tiên của năm 2024, hơn 40% luồng tấn công DDoS L3/4 đã được tiếp nhận tại các trung tâm dữ liệu tại Hoa Kỳ, trở thành nguồn lớn nhất của các cuộc tấn công L3/4. Xếp xa phía sau, ở vị trí thứ hai, là Đức với 6%, tiếp theo là Brazil, Singapore, Nga, Hàn Quốc, Hồng Kông, Vương quốc Anh, Hà Lan và Nhật Bản.

Top những nơi có bắt nguồn của tấn công DDoS L3/4 cao nhất – lớp mạng

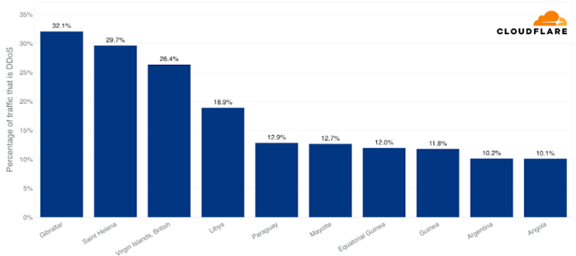

Khi chuẩn hóa dữ liệu bằng cách chia luồng tấn công so với tổng số luồng đến một quốc gia hoặc khu vực cụ thể, ta nhận được một bảng xếp hạng hoàn toàn khác. Gần một phần ba luồng HTTP xuất phát từ Gibraltar là luồng tấn công DDoS, khiến cho Gibraltar trở thành nguồn lớn nhất. Ở vị trí thứ hai là Saint Helena, tiếp theo là Quần đảo Virgin thuộc Anh, Libya, Paraguay, Mayotte, Guinea Xích đạo, Argentina và Angola.

Top những nơi có bắt nguồn của tấn công DDoS HTTP cao nhất – lớp ứng dụng (chuẩn hóa)

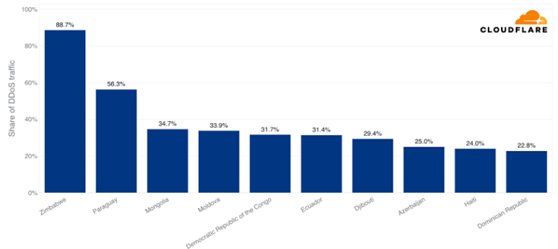

Quay lại tầng mạng, sau khi chuẩn hóa, mọi thứ trông cũng khác biệt. Gần 89% luồng được tiếp nhận tại các trung tâm dữ liệu của Cloudflare tại Zimbabwe là các cuộc tấn công DDoS L3/4. Ở Paraguay, tỷ lệ này đạt trên 56%, tiếp theo là Mongolia với gần 35% luồng tấn công. Các địa điểm hàng đầu khác bao gồm Moldova, Cộng hòa Dân chủ Congo, Ecuador, Djibouti, Azerbaijan, Haiti và Cộng hòa Dominica.

Top những nơi có bắt nguồn của tấn công DDoS L3/4 cao nhất – lớp ứng dụng (chuẩn hóa)

Những địa điểm bị tấn công nhiều nhất

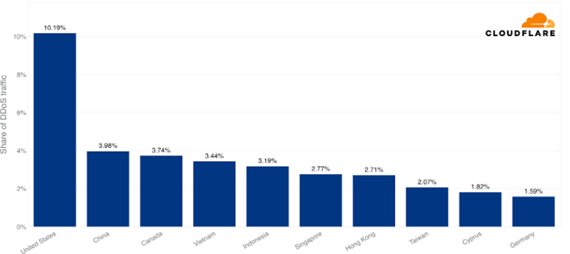

Khi phân tích các cuộc tấn công DDoS đối với khách hàng, Cloudflare sử dụng quốc gia thanh toán của họ để xác định “quốc gia (hoặc khu vực) bị tấn công”. Trong quý đầu tiên của năm 2024, Hoa Kỳ là quốc gia bị tấn công nhiều nhất bởi các cuộc tấn công DDoS HTTP. Gần một trong mỗi 10 yêu cầu DDoS mà Cloudflare đã giải quyết là nhắm vào Hoa Kỳ. Ở vị trí thứ hai là Trung Quốc, tiếp theo là Canada, Việt Nam, Indonesia, Singapore, Hồng Kông, Đài Loan, Cyprus và Đức.

Top những vùng và quốc gia bị tấn công bởi HTTP DDoS – lớp ứng dụng

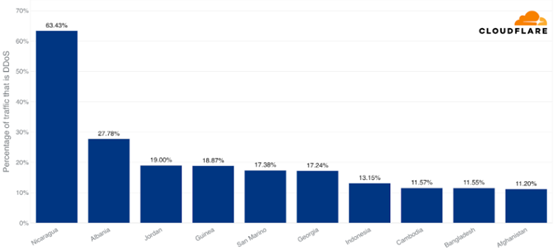

Khi chuẩn hóa dữ liệu bằng cách chia luồng tấn công cho tổng số luồng đến một quốc gia hoặc khu vực cụ thể, danh sách thay đổi một cách đáng kể. Hơn 63% luồng HTTP tới Nicaragua là luồng tấn công DDoS, khiến cho Nicaragua trở thành địa điểm bị tấn công nhiều nhất. Ở vị trí thứ hai là Albania, tiếp theo là Jordan, Guinea, San Marino, Georgia, Indonesia, Campuchia, Bangladesh và Afghanistan.

Top những vùng và quốc gia bị tấn công bởi HTTP DDoS – lớp ứng dụng (chuẩn hóa)

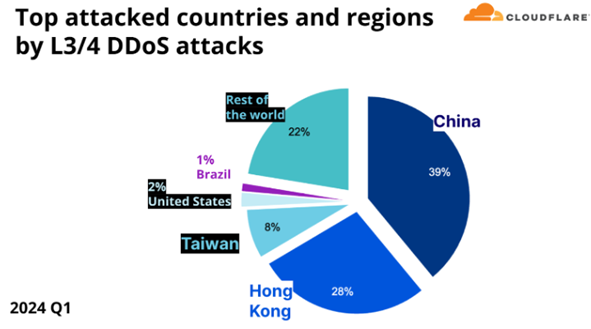

Ở tầng mạng, Trung Quốc là địa điểm bị tấn công nhiều nhất, với 39% tổng số byte DDoS mà Cloudflare giải quyết trong quý đầu tiên của năm 2024, nhắm vào các khách hàng của Cloudflare tại Trung Quốc. Hồng Kông đứng ở vị trí thứ hai, tiếp theo là Đài Loan, Hoa Kỳ và Brazil.

Top những vùng và quốc gia bị tấn công bởi L3/4 DDoS – lớp mạng

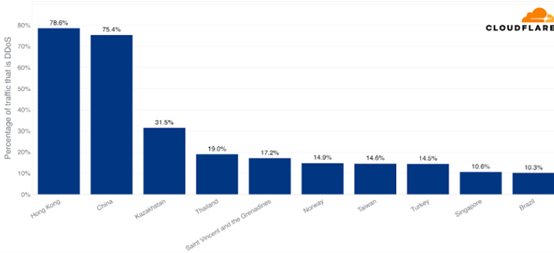

Quay trở lại tầng mạng, khi chuẩn hóa, Hồng Kông dẫn đầu là địa điểm bị tấn công nhiều nhất. Luồng tấn công DDoS L3/4 chiếm hơn 78% tổng luồng khắp Hồng Kông. Ở vị trí thứ hai là Trung Quốc với tỷ lệ DDoS đạt 75%, tiếp theo là Kazakhstan, Thái Lan, Saint Vincent và Grenadines, Na Uy, Đài Loan, Thổ Nhĩ Kỳ, Singapore và Brazil.

Top những vùng và quốc gia bị tấn công bởi L3/4 DDoS – lớp mạng (chuẩn hóa)

Cloudflare ở đây để giúp đỡ – bất kể loại, kích cỡ hay khoảng thời gian tấn công nào

Nhiệm vụ của Cloudflare là giúp xây dựng mạng tốt hơn, tầm nhìn nơi mà nó luôn đảm bảo được sự bảo mật, hiệu suất và truy cập được mọi người. Với 4 trong mỗi 10 cuộc tấn công DDoS HTTP kéo dài hơn 10 phút và khoảng 3 trong mỗi 10 cuộc tấn công kéo dài hơn một giờ, thách thức là đáng kể. Tuy nhiên, cho dù một cuộc tấn công bao gồm hơn 100.000 yêu cầu mỗi giây, như trường hợp của một trong mỗi 10 cuộc tấn công, hoặc thậm chí vượt quá 1.000.000 yêu cầu mỗi giây — một hiếm hoi chỉ xảy ra trong bốn trong mỗi 1.000 cuộc tấn công — phòng thủ của Cloudflare vẫn không thể xâm nhập.

Từ khi tiên phong trong việc cung cấp Bảo vệ DDoS không giới hạn vào năm 2017, Cloudflare đã kiên định giữ lời hứa của mình để cung cấp bảo vệ DDoS cấp doanh nghiệp miễn phí cho tất cả các tổ chức, đảm bảo rằng công nghệ tiên tiến và kiến trúc mạng mạnh mẽ của chúng tôi không chỉ ngăn chặn các cuộc tấn công mà còn bảo toàn hiệu suất mà không đặt ra bất kỳ điều kiện nào.

Chi tiết xin liên hệ:

Công ty cổ phần giải pháp công nghệ Sonic

Địa chỉ: Tầng 2, Tòa 29T1, Đường Hoàng Đạo Thúy, P. Trung Hòa, Q. Thanh Xuân, TP. Hà Nội

Tel: 02466.564.587

Email: sales@sonic.com.vn